Zaktualizowany 2024 kwietnia: Przestań otrzymywać komunikaty o błędach i spowolnij swój system dzięki naszemu narzędziu do optymalizacji. Pobierz teraz na pod tym linkiem

- Pobierz i zainstaluj narzędzie do naprawy tutaj.

- Pozwól mu przeskanować twój komputer.

- Narzędzie będzie wtedy napraw swój komputer.

Analiza sieci i analiza portów - proces badania struktury i zachowania sieci - nie mają wrogiego charakteru, ale atakujący często wykorzystują je do edukowania ludzi przed próbą włamania się do sieci.

Jak działa złośliwe skanowanie i jak można wykryć możliwe wykrycie sieci? Zacznijmy od zdefiniowania najbardziej podstawowych pojęć:

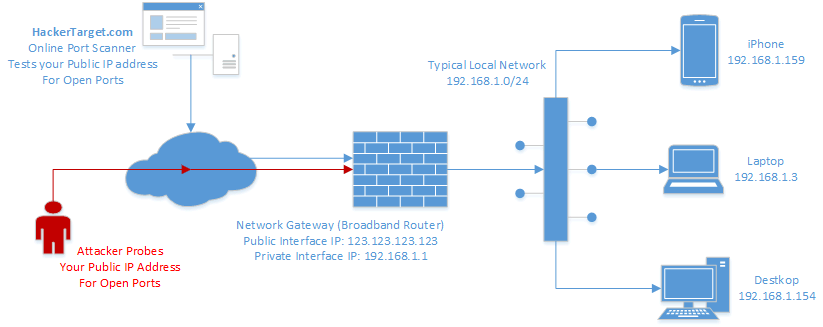

- Podczas skanowania sieci wszystkie aktywne hosty w sieci są wykrywane i przypisywane do ich adresów IP.

- Skanowanie portów to proces wysyłania pakietów do określonych portów hosta i analizowania odpowiedzi w celu uzyskania szczegółowych informacji na temat działających usług lub potencjalnych słabych punktów.

Co to jest skanowanie portów?

Skanowanie portów to metoda określanie, które porty są otwarte w sieci i może odbierać lub wysyłać dane. Jest to również proces wysyłania pakietów do określonych portów na hoście i analizowania odpowiedzi w celu zidentyfikowania luk. Tego skanowania nie można wykonać bez zidentyfikowania listy aktywnych hostów i przypisania tym hostom ich adresów IP. Po dokładnym przeskanowaniu sieci i utworzeniu listy hostów możliwe jest wykonanie odpowiedniego skanowania portów. Organizując adresy IP, hosty i porty, skaner może poprawnie zidentyfikować otwarte lub podatne na ataki lokalizacje serwerów, aby zdiagnozować poziomy bezpieczeństwa.

Skanery portów i skanery portów Te skany wskazują na przykład, że dostępna jest ochrona. B. firewall pomiędzy serwerem a urządzeniem użytkownika.

Cyberprzestępcy i administratorzy mogą wykorzystać te skany do sprawdzenia lub przeanalizowania zasad bezpieczeństwa sieci i zidentyfikowania luk w zabezpieczeniach. i zidentyfikować słabe punkty w przypadku cyberprzestępcy.

Aktualizacja z kwietnia 2024 r.:

Za pomocą tego narzędzia możesz teraz zapobiegać problemom z komputerem, na przykład chroniąc przed utratą plików i złośliwym oprogramowaniem. Dodatkowo jest to świetny sposób na optymalizację komputera pod kątem maksymalnej wydajności. Program z łatwością naprawia typowe błędy, które mogą wystąpić w systemach Windows - nie ma potrzeby wielogodzinnego rozwiązywania problemów, gdy masz idealne rozwiązanie na wyciągnięcie ręki:

- Krok 1: Pobierz narzędzie do naprawy i optymalizacji komputera (Windows 10, 8, 7, XP, Vista - Microsoft Gold Certified).

- Krok 2: kliknij „Rozpocznij skanowanie”, Aby znaleźć problemy z rejestrem Windows, które mogą powodować problemy z komputerem.

- Krok 3: kliknij „Naprawić wszystko”, Aby rozwiązać wszystkie problemy.

Typowo używanymi protokołami do skanowania portów są protokół kontroli transferu (TCP) i protokół datagramów użytkownika (UDP). Są to obie metody przesyłania danych do Internetu, ale mają różne mechanizmy. TCP to niezawodny dwukierunkowy transfer danych na zasadzie połączenia, którego zakończenie zależy od warunku odbiorcy. UDP nie wymaga nawiązania połączenia i jest zawodny. Dane są przesyłane niezależnie od miejsca docelowego. Nie ma zatem gwarancji, że dane tam dotrą. Istnieje kilka metod skanowania portów wykorzystujących te dwa protokoły, które opisano w następnej sekcji „Metody”.

Metody skanowania portów

Jak wspomniano wcześniej, protokołami używanymi do skanowania portów są zazwyczaj TCP i UDP. Istnieje kilka różnych metod skanowania portów przy użyciu tych protokołów.

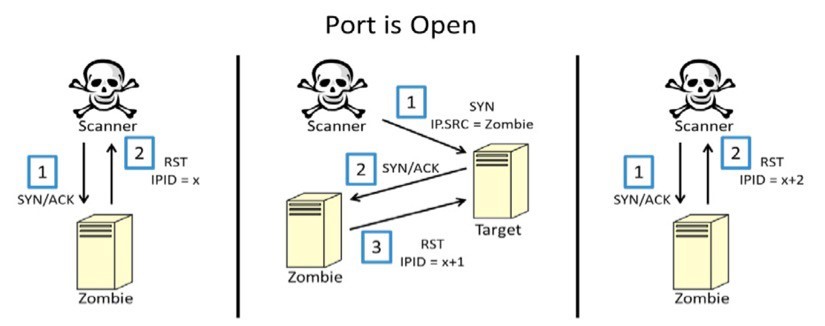

Najczęściej stosowaną metodą analizy TCP jest analiza SYN. W tym celu na porcie docelowym nawiązywane jest częściowe połączenie z hostem poprzez wysłanie pakietu SYN, a następnie ocenę odpowiedzi hosta. Jeśli pakiet żądania nie jest filtrowany lub blokowany przez zaporę sieciową, host wysyła pakiet SYN/ACK, jeśli port jest otwarty, lub pakiet RST, jeśli port jest zamknięty.

Inną metodą analizy protokołu TCP jest analiza połączeń TCP. W takim przypadku skaner próbuje połączyć się z portem hosta docelowego za pomocą wywołania systemowego TCP Connect i inicjuje pełny proces potwierdzania protokołu TCP. Proces ten generuje duży narzut pakietów i jest znacznie łatwiejszy do wykrycia, co sprawia, że jest rzadziej używaną metodą skanowania portów.

Inne typy skanowania portów TCP to NULL, FIN i Xmas. Te trzy typy skanowań dotyczą flag nagłówka TCP. Skany NULL wysyłają pakiety bez flag w nagłówku, podczas gdy skany FIN mają ustawiony tylko bit FIN. W przypadku opakowań bożonarodzeniowych bity flag FIN, PSH i URG mogą świecić jak choinka. Stąd nazwa „Świąteczny Skan”.

Podobnie jak skanowanie TCP, skanowanie UDP wysyła pakiet UDP do różnych portów hosta docelowego i ocenia pakiety odpowiedzi w celu określenia dostępności usługi na hoście. Podobnie jak w przypadku skanowania TCP, otrzymanie pakietu odpowiedzi oznacza, że port jest otwarty.

Zainstaluj skaner portów

Proces instalacji jest bardzo prosty i przejrzysty. Aby pobrać narzędzie, odwiedź witrynę Solarwinds i kliknij opcję Pobierz bezpłatne narzędzie. Zostaniesz poproszony o podanie podstawowych informacji, po czym będziesz mógł pobrać narzędzie. Postępuj zgodnie z instrukcjami po pobraniu narzędzia do systemu.

Rozpakuj plik zip w dowolnym miejscu. Przejdź do wyodrębnionego katalogu i uruchom portscanner.exe.

Zaakceptuj warunki licencji i kliknij Akceptuj.

- Narzędzie sprawdza teraz, czy w systemie są zainstalowane wszystkie wymagania. Jeśli coś pominiesz, zostanie to zainstalowane automatycznie.

- W takim przypadku okno dialogowe „Przygotuj aplikację do pierwszego użycia” oferuje taką możliwość.

- Poczekaj, aż instalacja się zakończy i to wszystko. Następnie narzędzie jest gotowe do użycia.

Przeanalizuj swoją sieć

Po skonfigurowaniu i uruchomieniu narzędzia należy skonfigurować ustawienia skanowania w celu wykrycia sieci. Aby to zrobić, postępuj zgodnie z poniższymi instrukcjami:

- Aby przeskanować sieć, określ zakres adresów IP, nazwy hostów lub pojedyncze adresy IP. Aby oddzielić poszczególne adresy IP, użyj średnika (;).

- Wprowadź zakres portów, który ma zostać określony.

- W sekcji Zaawansowane konfiguracje skanowania możesz na przykład wybrać typ protokołu. B. TCP lub UDP.

- Możesz także określić konkretne serwery DNS. Jeśli chcesz rozpoznać system operacyjny, aktywuj odpowiednią opcję.

- Możesz także zapisać konfiguracje skanowania. Spowoduje to utworzenie profilu dla bieżących konfiguracji skanowania. Aby utworzyć profil, kliknij „Profil”, a następnie kliknij „Zapisz jako”.

- Po zakończeniu kliknij przycisk Analizuj.

- Narzędzie uruchamia proces skanowania i wyświetla listę wykrytych urządzeń w odpowiednim obszarze.

Porada eksperta: To narzędzie naprawcze skanuje repozytoria i zastępuje uszkodzone lub brakujące pliki, jeśli żadna z tych metod nie zadziałała. Działa dobrze w większości przypadków, gdy problem jest spowodowany uszkodzeniem systemu. To narzędzie zoptymalizuje również Twój system, aby zmaksymalizować wydajność. Można go pobrać przez Kliknięcie tutaj

CCNA, Web Developer, narzędzie do rozwiązywania problemów z komputerem

Jestem entuzjastą komputerów i praktykującym specjalistą IT. Mam za sobą lata doświadczenia w programowaniu komputerów, rozwiązywaniu problemów ze sprzętem i naprawach. Specjalizuję się w tworzeniu stron internetowych i projektowaniu baz danych. Posiadam również certyfikat CCNA do projektowania sieci i rozwiązywania problemów.