Оновлено квітень 2024: Припиніть отримувати повідомлення про помилки та сповільніть роботу системи за допомогою нашого інструмента оптимізації. Отримайте зараз на посилання

- Завантажити та встановити інструмент для ремонту тут.

- Нехай сканує ваш комп’ютер.

- Тоді інструмент буде ремонт комп'ютера.

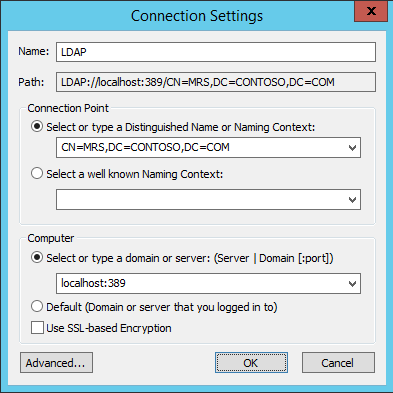

Легкий протокол доступу до каталогу (LDAP) - це стандартний протокол програми, який використовується Windows Server Active Directory (AD) для обслуговування служб каталогів. Клієнтські пристрої та програми аутентифікуються в AD за допомогою операцій LDAP “прив’язки”. Просте прив’язування LDAP передбачає надсилання облікових даних користувача у вигляді простого тексту через мережу. Це означає, що не існує шифрування імені користувача та пароля. Хоча DA підтримує просте прив'язування, це не рекомендований підхід.

Програми, які використовують прості прив'язки LDAP, слід оновити, щоб використовувати накладки простого аутентифікації та рівня безпеки (SASL), які підтримують символи та печатки (перевірка / цілісність та шифрування). Програми, які неможливо оновити, можуть використовувати LDAP через TLS, іноді їх називають LDAPS, але реалізація та обслуговування є складнішими.

Хороша новина полягає в тому, що всі підтримувані в даний час версії Windows за замовчуванням узгоджують підписані підключення LDAP. Однак Active Directory приймає прості підключення LDAP, якщо для підпису LDAP не встановлено значення «потрібно». Якщо для LDAP у домені встановлено значення «обов'язковий», прості прив’язки LDAP не вдаються. Отже, якщо ви хочете переконатися, що прості прив’язки LDAP не використовуються, ви повинні налаштувати AD, щоб вимагати підпис LDAP. Як і будь-які зміни безпеки, перед тим, як дозволити домену використовувати підпис LDAP, потрібно виконати ретельний тест, щоб переконатися, що у вас немає програм, які покладаються на прості прив’язки LDAP.

Рівні підпису LDAP

Є три рівні, які SASL може використовувати для підписання даних в Active Directory

- Не потрібно (рівень 0)

- Підпишіться, чи здатні обидві сторони (рівень 1)

- Завжди підписувати (рівень 2)

На контролері домену необхідний рівень підпису визначений у параметрі HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ NTDS \ під значенням LdapServerIntegrity (REG_DWORD) у ключі реєстру. Значення може бути замінено груповою політикою у розділі Конфігурація комп'ютера \ Налаштування Windows \ Локальні політики \ Параметри безпеки в Контролері домену: Вимоги до підписання сервера Ldap.

Microsoft рекомендує адміністраторам вносити зміни загартовування, описані в ADV190023, збільшуючи значення LdapServerIntegrity з 1 до 2.

Клієнт

Рівень підписи клієнта визначається в ключі реєстру HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ LDAP під значенням LdapClientIntegrity. Значення можна змінити за допомогою групової політики в розділі Конфігурація комп'ютера \ Налаштування Windows \ Локальні політики \ Параметри безпеки в розділі Мережева безпека: вимоги до підписання клієнта LDAP.

Підтримка підписання LDAP додана до Windows 7 (пакет оновлень 1) та Windows Server 2008 р. 2. Якщо і клієнт, і сервер підтримують його і мають значення 1 або більше, вони домовлятимуться і використовуватимуть його.

Деякі старіші сценарії PowerShell або Visual Basic можуть спробувати відкрити з'єднання LDAP за допомогою простого текстових даних, якщо сценарій не вимагає підпису LDAP. Див. Розділ Ідентифікація текстових посилань LDAP у вашому постійному струмі.

Увімкнення підпису LDAP за допомогою групової політики

Оновлення квітня 2024 року:

Тепер за допомогою цього інструменту можна запобігти проблемам з ПК, наприклад, захистити вас від втрати файлів та шкідливого програмного забезпечення. Крім того, це чудовий спосіб оптимізувати комп’ютер для максимальної продуктивності. Програма з легкістю виправляє поширені помилки, які можуть виникати в системах Windows - не потрібно кількох годин усунення несправностей, коли у вас під рукою ідеальне рішення:

- Крок 1: Завантажте інструмент для ремонту та оптимізації ПК (Windows 10, 8, 7, XP, Vista - Microsoft Gold Certified).

- Крок 2: натисніть кнопку "Нач.скан»Щоб знайти проблеми з реєстром Windows, які можуть викликати проблеми з ПК.

- Крок 3: натисніть кнопку "Ремонт всеЩоб виправити всі питання.

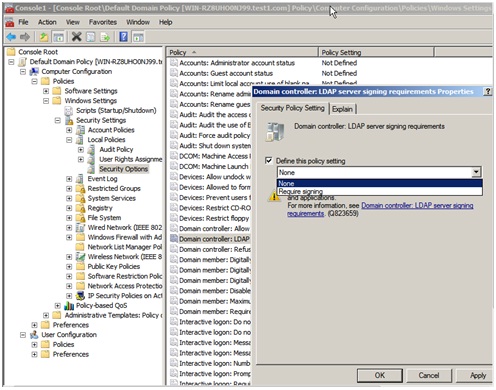

Як вказати вимогу підпису сервера LDAP

- Виберіть Пуск> Виконати, введіть mmc.exe та виберіть Добре.

- Виберіть «Файл»> «Додати / видалити знімок», виберіть «Редактор управління груповою політикою» та виберіть «Додати».

- Виберіть Вибрати об'єкт групової політики> Огляд.

- У діалоговому вікні "Знайти об'єкти групової політики" в області Домени, АБО та пов'язані з ними об'єкти групової політики виберіть Політика контролера домену за замовчуванням та виберіть ОК.

- Виберіть «Готово».

- Виберіть OK.

- Виберіть Політика контролера домену за замовчуванням> Конфігурація комп'ютера> Політика> Налаштування Windows> Налаштування безпеки> Локальні політики та виберіть Опції безпеки.

- Клацніть правою кнопкою миші Контролер домену: Вимоги до підписання сервера LDAP та виберіть Властивості.

- У властивості контролера домену: Властивості вимог підписання сервера LDAP увімкніть це налаштування політики, виберіть вимоги підпису зі списку Налаштування цієї політики та виберіть ОК.

- У діалоговому вікні Підтвердження зміни параметрів виберіть Так.

Визначити запит підпису LDAP замовника за допомогою локальної групової політики

Виберіть Пуск> Виконати, введіть mmc.exe та виберіть Добре.

Виберіть Файл> Додати / видалити знімок.

У діалоговому вікні "Додати або видалити знімки" виберіть "Редактор об'єктів групової політики", а потім виберіть "Додати".

Виберіть «Готово».

Виберіть ОК.

Виберіть Політика локального комп'ютера> Конфігурація комп'ютера> Політики> Налаштування Windows> Налаштування безпеки> Локальні політики та виберіть Параметри безпеки.

Клацніть правою кнопкою миші Мережева безпека: вимоги підпису клієнта LDAP та виберіть Властивості.

У розділі Безпека мережі: Властивості вимог підпису клієнта LDAP, виберіть зі списку Вимоги до підпису та виберіть Добре.

У діалоговому вікні Підтвердження зміни параметрів виберіть Так.

https://support.microsoft.com/en-us/help/935834/how-to-enable-ldap-signing-in-windows-server

Порада експерта: Цей інструмент відновлення сканує репозиторії та замінює пошкоджені чи відсутні файли, якщо жоден із цих методів не спрацював. Він добре працює в більшості випадків, коли проблема пов’язана з пошкодженням системи. Цей інструмент також оптимізує вашу систему для максимальної продуктивності. Його можна завантажити за Натиснувши тут

CCNA, веб-розробник, засіб виправлення неполадок ПК

Я комп'ютерний ентузіаст і практикуючий ІТ-фахівець. У мене багаторічний досвід роботи у комп'ютерному програмуванні, усуненні несправностей апаратного забезпечення та ремонту. Я спеціалізуюся на веб-розробці та проектуванні баз даних. У мене також є сертифікація CCNA для проектування мережі та усунення несправностей.