تحديث 2024 أبريل: توقف عن تلقي رسائل الخطأ وإبطاء نظامك باستخدام أداة التحسين الخاصة بنا. احصل عليه الآن من الرابط التالي

- تحميل وتثبيت أداة الإصلاح هنا.

- دعها تفحص جهاز الكمبيوتر الخاص بك.

- الأداة بعد ذلك إصلاح جهاز الكمبيوتر الخاص بك.

أعلنت شركة Trend Micro ، شركة الأمن السيبراني ، أنها عثرت على برامج ضارة تسمى بلاك سكويد يصيب خوادم الويب بثماني نقاط ضعف مختلفة ويثبت برامج التعدين. تم نشر النتائج في مدونة يوم 3 يونيو.

في التقرير، البرمجيات الخبيثة يستهدف خوادم الويب ومحركات أقراص الشبكة والوسائط القابلة للإزالة باستخدام ثمانية مآثر مختلفة وهجمات القوة الغاشمة. وبشكل أكثر تحديدًا ، يستخدم البرنامج المعني "EternalBlue؛ مزدوج بولسار. ثغرات CVE-2014-6287 و CVE-2017-12615 و CVE-2017-8464 ؛ وثلاثة ثغرات ThinkPHP لعدة إصدارات ”.

بينما تقوم العينة التي حصلت عليها Trend Micro بتثبيت برنامج تعدين يعتمد على وحدة المعالجة المركزية XMRig monero (XMR) ، يمكن أن توفر BlackSquid أيضًا حمولات أخرى في المستقبل. وفقًا لبيانات Trend Micro ، تم اكتشاف معظم حالات البرامج الضارة المعنية في تايلاند والولايات المتحدة.

ويقول الباحثون إن لها أيضًا سلوكًا "على شكل دودة" للتكاثر العرضي. بمعنى آخر ، بعد إصابة جهاز كمبيوتر على إحدى الشبكات ، تحاول البرامج الضارة إصابة أنظمة أخرى على الشبكة لنشر العدوى.

الهدف العام هو اختراق خوادم الويب ومحركات أقراص الشبكة والوسائط القابلة للإزالة لتثبيت XMRig ، وهو برنامج نصي من نوع Monero crypto Currency Miner ، على الأجهزة المستهدفة.

كيف تصيب BlackSquid النظام؟

يهاجم BlackSquid الأنظمة عبر صفحات الويب المصابة أو خوادم الويب المخترقة أو الوسائط القابلة للإزالة أو محركات أقراص الشبكة (على سبيل المثال ، محركات أقراص USB المصابة).

إذا لم يتم اكتشافه ، سيقوم البرنامج الضار بتثبيت إصدار من البرنامج النصي لتشفير XMRig ، لكن الهجوم لا يتوقف عند هذا الحد لأن البرنامج الضار يبحث أيضًا عن بطاقة رسومات على النظام المصاب.

تحديث أبريل 2024:

يمكنك الآن منع مشاكل الكمبيوتر باستخدام هذه الأداة ، مثل حمايتك من فقدان الملفات والبرامج الضارة. بالإضافة إلى أنها طريقة رائعة لتحسين جهاز الكمبيوتر الخاص بك لتحقيق أقصى أداء. يعمل البرنامج على إصلاح الأخطاء الشائعة التي قد تحدث على أنظمة Windows بسهولة - لا حاجة لساعات من استكشاف الأخطاء وإصلاحها عندما يكون لديك الحل الأمثل في متناول يدك:

- الخطوة 1: تنزيل أداة إصلاح أجهزة الكمبيوتر ومحسنها (Windows 10 ، 8 ، 7 ، XP ، Vista - Microsoft Gold Certified).

- الخطوة 2: انقر فوق "بدء المسح الضوئي"للعثور على مشاكل تسجيل Windows التي قد تسبب مشاكل في الكمبيوتر.

- الخطوة 3: انقر فوق "إصلاح الكل"لإصلاح جميع القضايا.

يمكن أن تكون معالجات رسومات بطاقات الفيديو عبارة عن تشفير كبير للعملات المشفرة. عندما يعثر BlackSquid على وحدة معالجة الرسومات ، فإنه يستخدم مكون XMRig ثانيًا لاستخدام موارد الأجهزة. باختصار ، تحاول البرامج الضارة استغلال كل ما في وسعها في النظام لزيادة عملة التشفير إلى الحد الأقصى للمهاجمين.

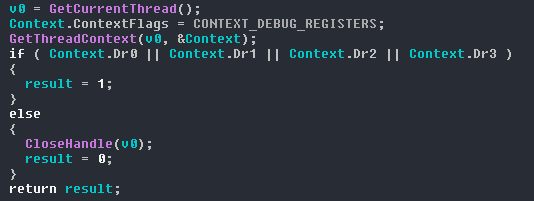

يوقف البرنامج الضار روتين الإصابة إذا تم استيفاء أحد الشروط التالية على الأقل:

- يتم تضمين اسم مستخدم الضحية في قائمة أسماء مستخدمي وضع الحماية الشائعة:

- نموذج التدريب يساوي نموذجًا مدرجًا في قائمة محددة ؛

- يعد برنامج تشغيل الجهاز و / أو العملية و / أو مكتبة الارتباط الديناميكي قائمة محددة تستخدم بواسطة التعليمات البرمجية الضارة.

إزالة مآثر BlackSquid Malware

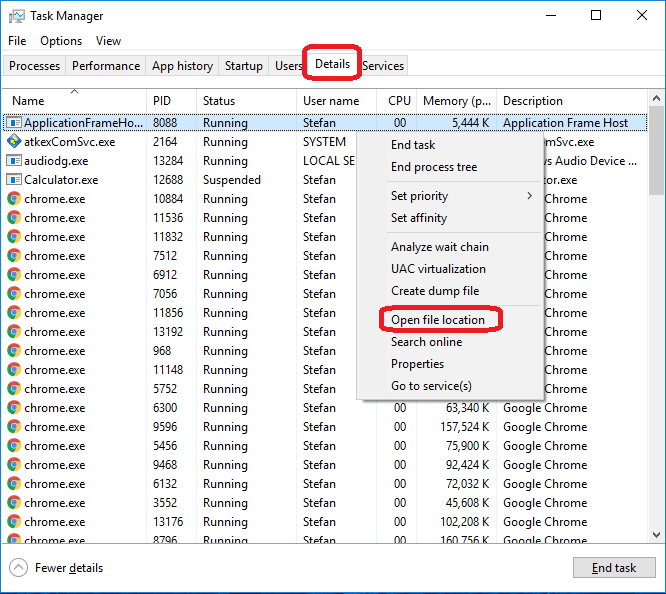

باستخدام مدير المهام

اضغط على Ctrl + Shift + Esc للوصول إلى إدارة المهام. انتقل إلى علامة التبويب "العملية" (تفاصيل نظام Win 8/10). راجع بعناية قائمة العمليات النشطة حاليًا على جهاز الكمبيوتر الخاص بك.

إذا كان أحدهم يبدو مريبًا ، أو يستهلك الكثير من ذاكرة الوصول العشوائي / وحدة المعالجة المركزية أو لديه وصف غريب أو لا يوجد وصف على الإطلاق ، فانقر بزر الماوس الأيمن فوقه ، وحدد فتح موقع الملف واحذف كل شيء فيه.

حتى إذا لم تحذف الملفات ، فتأكد من إيقاف العملية بالنقر بزر الماوس الأيمن وتحديد إيقاف العملية.

وفي الختام

يعد BlackSquid برنامجًا ضارًا متطورًا ، نظرًا لتقنيات التهرب والهجمات الخاصة به ، والتي يمكن أن تسبب أضرارًا كبيرة للأنظمة التي تصيبها. إذا نجحت هذه البرامج الضارة ، فيمكن أن تسمح للمهاجم بزيادة الوصول غير المصرح به والامتيازات ، أو سرقة معلومات الملكية ، أو جعل الأجهزة والبرامج غير قابلة للاستخدام ، أو شن هجمات على مؤسسة (أو حتى من منظمة إلى أخرى).

ولكن نظرًا للشفرة الخاطئة والإجراءات الروتينية التي تم تجاهلها عمدًا ، نعتقد أيضًا أن مجرمي الإنترنت الذين يقفون وراء هذه البرامج الضارة من المحتمل أن يكونوا في مرحلة التطوير والاختبار ؛ قد يستكشفون كيف يمكنهم تحقيق أقصى استفادة من الهجمات من خلال وجود مكونين للتعدين ، بغض النظر عن موارد وحدة معالجة الرسومات للأنظمة المثبتة. بالإضافة إلى ذلك ، يمكنهم محاولة تحديد أهداف ملموسة دون زيادة رأس المال. أولاً ، تم تقاسم معظم المآثر والتقنيات التي اختاروها بشكل علني تحت الأرض.

نصيحة الخبراء: تقوم أداة الإصلاح هذه بفحص المستودعات واستبدال الملفات التالفة أو المفقودة إذا لم تنجح أي من هذه الطرق. إنه يعمل بشكل جيد في معظم الحالات التي تكون فيها المشكلة بسبب تلف النظام. ستعمل هذه الأداة أيضًا على تحسين نظامك لتحقيق أقصى قدر من الأداء. يمكن تنزيله بواسطة بالضغط هنا

CCNA، Web Developer، PC Troubleshooter

أنا متحمس للكمبيوتر وممارس تكنولوجيا المعلومات. لدي سنوات من الخبرة ورائي في برمجة الكمبيوتر واستكشاف الأخطاء وإصلاحها وإصلاح الأجهزة. أنا متخصص في تطوير المواقع وتصميم قواعد البيانات. لدي أيضًا شهادة CCNA لتصميم الشبكات واستكشاف الأخطاء وإصلاحها.