Aggiornato 2024 di aprile: smetti di ricevere messaggi di errore e rallenta il tuo sistema con il nostro strumento di ottimizzazione. Scaricalo ora su questo link

- Scarica e installa lo strumento di riparazione qui.

- Lascia che scansioni il tuo computer.

- Lo strumento sarà quindi ripara il tuo computer.

Il protocollo LDAP (Lightweight Directory Access Protocol) è un protocollo applicativo standard utilizzato da Windows Server Active Directory (AD) per mantenere i servizi di directory. I dispositivi e le applicazioni client si autenticano nell'AD utilizzando operazioni di "binding" LDAP. L'associazione LDAP semplice implica l'invio di credenziali utente in testo normale sulla rete. Ciò significa che non esiste la crittografia del nome utente e della password. Sebbene DA supporti l'associazione semplice, non è un approccio consigliato.

Le applicazioni che utilizzano collegamenti LDAP semplici devono essere aggiornate per utilizzare invece collegamenti SASL (Simple Authentication and Security Layer) che supportano caratteri e sigilli (verifica / integrità e crittografia). Le applicazioni che non possono essere aggiornate possono utilizzare LDAP su TLS, a volte chiamato LDAPS, ma l'implementazione e la manutenzione sono più complesse.

La buona notizia è che tutte le versioni attualmente supportate di Windows negoziano le connessioni LDAP firmate per impostazione predefinita. Tuttavia, Active Directory accetta semplici connessioni LDAP a meno che la firma LDAP non sia impostata su "richiesta". Se LDAP è impostato su "obbligatorio" in un dominio, i collegamenti LDAP semplici non funzioneranno. Quindi, se vuoi assicurarti che non vengano usati bind LDAP semplici, devi configurare AD per richiedere la firma LDAP. Come per qualsiasi modifica alla sicurezza, prima di consentire a un dominio di utilizzare la firma LDAP, è necessario eseguire un test approfondito per assicurarsi di non disporre di applicazioni che si basano su semplici binding LDAP.

Livelli di firma LDAP

Esistono tre livelli che SASL può utilizzare per firmare i dati in Active Directory

- Non richiesto (livello 0)

- Firma se entrambe le parti sono in grado (livello 1)

- Firma sempre (livello 2)

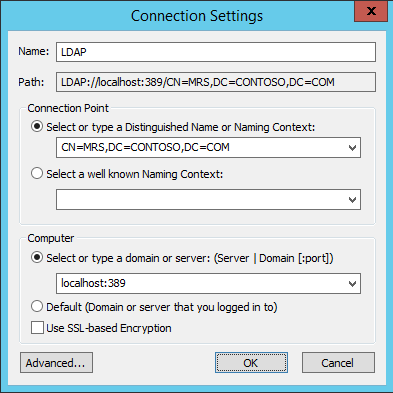

Su un controller di dominio, il livello di firma richiesto è definito nel parametro HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ NTDS \ sotto il valore LdapServerIntegrity (REG_DWORD) nella chiave del Registro di sistema. Il valore può essere sovrascritto dai Criteri di gruppo in Configurazione computer \ Impostazioni di Windows \ Criteri locali \ Opzioni di sicurezza in Controller di dominio: Requisiti di firma del server Ldap.

Microsoft consiglia agli amministratori di apportare le modifiche di protezione descritte in ADV190023 aumentando il valore di LdapServerIntegrity da 1 a 2.

.

Il livello della firma del client è definito nella chiave di registro HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ LDAP con il valore LdapClientIntegrity. Il valore può essere modificato utilizzando i criteri di gruppo in Configurazione computer \ Impostazioni di Windows \ Criteri locali \ Opzioni di sicurezza in Sicurezza di rete: Requisiti di firma client LDAP.

Il supporto per la firma LDAP è stato aggiunto a Windows 7 (Service Pack 1) e di Windows Server 2008 R2. Se sia il client che il server lo supportano e hanno un valore pari o superiore a 1, lo negozieranno e lo useranno.

Alcuni script PowerShell o Visual Basic precedenti potrebbero tentare di aprire una connessione LDAP con credenziali di testo semplice se lo script non richiede la firma LDAP. Vedere Identificazione dei collegamenti LDAP in testo semplice ai controller di dominio.

Abilitazione della firma LDAP tramite Criteri di gruppo

Aggiornamento di aprile 2024:

Ora puoi prevenire i problemi del PC utilizzando questo strumento, ad esempio proteggendoti dalla perdita di file e dal malware. Inoltre è un ottimo modo per ottimizzare il computer per le massime prestazioni. Il programma corregge facilmente gli errori comuni che potrebbero verificarsi sui sistemi Windows, senza bisogno di ore di risoluzione dei problemi quando hai la soluzione perfetta a portata di mano:

- Passo 1: Scarica PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista - Certificato Microsoft Gold).

- Passaggio 2: fare clic su "Avvio scansione"Per trovare problemi di registro di Windows che potrebbero causare problemi al PC.

- Passaggio 3: fare clic su "Ripara tutto"Per risolvere tutti i problemi.

Come specificare il requisito della firma del server LDAP

- Selezionare Start> Esegui, digitare mmc.exe e selezionare OK.

- Selezionare File> Aggiungi / Rimuovi istantanea, selezionare Editor gestione criteri di gruppo e selezionare Aggiungi.

- Selezionare Seleziona oggetto Criteri di gruppo> Sfoglia.

- Nella finestra di dialogo Trova oggetto Criteri di gruppo, nell'area Domini, OR e Oggetti criteri di gruppo correlati, selezionare Criterio controller di dominio predefinito e selezionare OK.

- Seleziona Fine.

- Selezionare OK.

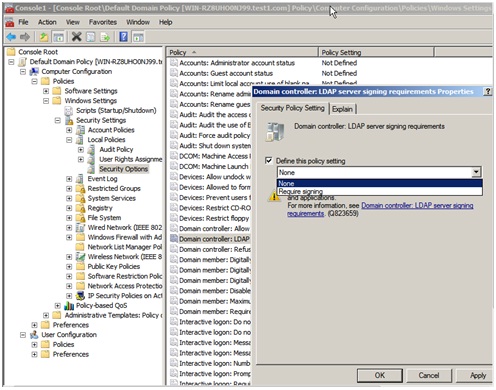

- Seleziona Criteri controller di dominio predefiniti> Configurazione computer> Criteri> Impostazioni di Windows> Impostazioni di sicurezza> Criteri locali e seleziona Opzioni di sicurezza.

- Fare clic con il pulsante destro del mouse su Controller di dominio: requisiti di firma del server LDAP e selezionare Proprietà.

- Sul controller di dominio: proprietà Requisiti di firma server LDAP, abilitare questa impostazione di criterio, selezionare Requisiti di firma dall'elenco Definisci questa impostazione di criterio e selezionare OK.

- Nella finestra di dialogo Conferma modifica impostazioni, selezionare Sì.

Per definire la richiesta di firma LDAP del cliente utilizzando Criteri di gruppo locali

Selezionare Start> Esegui, digitare mmc.exe e selezionare OK.

Seleziona File> Aggiungi / Rimuovi istantanea.

Nella finestra di dialogo Aggiungi o rimuovi istantanee, selezionare l'Editor oggetti Criteri di gruppo, quindi selezionare Aggiungi.

Scegli Fine.

Scegli OK.

Selezionare Criteri del computer locale> Configurazione computer> Criteri> Impostazioni di Windows> Impostazioni di protezione> Criteri locali e selezionare Opzioni di protezione.

Fare clic con il pulsante destro del mouse su Sicurezza di rete: requisiti di firma client LDAP e selezionare Proprietà.

In Sicurezza di rete: proprietà Requisiti di firma client LDAP, selezionare Requisiti di firma dall'elenco e selezionare OK.

Nella finestra di dialogo Conferma modifica impostazioni, selezionare Sì.

https://support.microsoft.com/en-us/help/935834/how-to-enable-ldap-signing-in-windows-server

Suggerimento esperto: Questo strumento di riparazione esegue la scansione dei repository e sostituisce i file corrotti o mancanti se nessuno di questi metodi ha funzionato. Funziona bene nella maggior parte dei casi in cui il problema è dovuto alla corruzione del sistema. Questo strumento ottimizzerà anche il tuo sistema per massimizzare le prestazioni. Può essere scaricato da Cliccando qui

CCNA, Web Developer, PC Risoluzione dei problemi

Sono un appassionato di computer e un professionista IT praticante. Ho alle spalle anni di esperienza nella programmazione di computer, risoluzione dei problemi hardware e riparazione. Sono specializzato in sviluppo Web e progettazione di database. Ho anche una certificazione CCNA per la progettazione della rete e la risoluzione dei problemi.