Mise à jour avril 2024: Arrêtez de recevoir des messages d'erreur et ralentissez votre système avec notre outil d'optimisation. Obtenez-le maintenant à ce lien

- Téléchargez et installez l'outil de réparation ici.

- Laissez-le analyser votre ordinateur.

- L'outil va alors répare ton ordinateur.

Le protocole LDAP (Lightweight Directory Access Protocol) est un protocole d'application standard utilisé par Windows Server Active Directory (AD) pour gérer les services d'annuaire. Les périphériques clients et les applications s'authentifient auprès de l'AD à l'aide d'opérations de «liaison» LDAP. La liaison LDAP simple implique l'envoi d'informations d'identification de l'utilisateur en texte brut sur le réseau. Cela signifie qu'il n'y a pas de cryptage du nom d'utilisateur et du mot de passe. Bien que le DA prenne en charge la liaison simple, ce n'est pas une approche recommandée.

Les applications qui utilisent des liaisons LDAP simples doivent être mises à niveau pour utiliser à la place des liaisons SASL (Simple Authentication and Security Layer) qui prennent en charge les caractères et les scellés (vérification / intégrité et chiffrement). Les applications qui ne peuvent pas être mises à niveau peuvent utiliser LDAP sur TLS, parfois appelé LDAPS, mais la mise en œuvre et la maintenance sont plus complexes.

La bonne nouvelle est que toutes les versions actuellement prises en charge de Windows négocient par défaut les connexions LDAP signées. Cependant, Active Directory accepte les connexions LDAP simples à moins que la signature LDAP ne soit définie sur «obligatoire». Si LDAP est défini sur «requis» dans un domaine, les liaisons LDAP simples échoueront. Donc, si vous voulez vous assurer que les liaisons LDAP simples ne sont pas utilisées, vous devez configurer AD pour exiger la signature LDAP. Comme pour toute modification de sécurité, avant d'autoriser un domaine à utiliser la signature LDAP, vous devez effectuer un test approfondi pour vous assurer que vous ne disposez pas d'applications qui reposent sur de simples liaisons LDAP.

Niveaux de signature LDAP

SASL peut utiliser trois niveaux pour signer des données dans Active Directory

- Non requis (niveau 0)

- Signez si les deux parties sont capables (niveau 1)

- Toujours signer (niveau 2)

Sur un contrôleur de domaine, le niveau de signature requis est défini dans le paramètre HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ NTDS \ sous la valeur LdapServerIntegrity (REG_DWORD) dans la clé de Registre. La valeur peut être remplacée par la stratégie de groupe sous Configuration ordinateur \ Paramètres Windows \ Stratégies locales \ Options de sécurité sous Contrôleur de domaine: exigences de signature du serveur LDAP.

Microsoft recommande aux administrateurs d'apporter les modifications de durcissement décrites dans ADV190023 en augmentant la valeur de LdapServerIntegrity de 1 à 2.

Client

Le niveau de signature client est défini dans la clé de Registre HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ LDAP sous la valeur LdapClientIntegrity. La valeur peut être modifiée à l'aide de la stratégie de groupe sous Configuration ordinateur \ Paramètres Windows \ Stratégies locales \ Options de sécurité sous Sécurité réseau: exigences de signature du client LDAP.

La prise en charge de la signature LDAP a été ajoutée à Windows 7 (Service Pack 1) et Windows Server 2008 R2. Si le client et le serveur le prennent en charge et ont une valeur supérieure ou égale à 1, ils le négocieront et l'utiliseront.

Certains scripts PowerShell ou Visual Basic plus anciens peuvent tenter d'ouvrir une connexion LDAP avec des informations d'identification en texte brut si le script ne demande pas la signature LDAP. Voir Identification des liens LDAP en texte brut vers vos contrôleurs de domaine.

Activation de la signature LDAP à l'aide de la stratégie de groupe

Mise à jour d'avril 2024:

Vous pouvez désormais éviter les problèmes de PC en utilisant cet outil, comme vous protéger contre la perte de fichiers et les logiciels malveillants. De plus, c'est un excellent moyen d'optimiser votre ordinateur pour des performances maximales. Le programme corrige facilement les erreurs courantes qui peuvent survenir sur les systèmes Windows - pas besoin d'heures de dépannage lorsque vous avez la solution parfaite à portée de main :

- Étape 1: Télécharger PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista - Certifié Microsoft Gold).

- Étape 2: Cliquez sur “Start scan”Pour rechercher les problèmes de registre Windows pouvant être à l'origine de problèmes avec l'ordinateur.

- Étape 3: Cliquez sur “Tout réparer”Pour résoudre tous les problèmes.

Comment spécifier l'exigence de signature du serveur LDAP

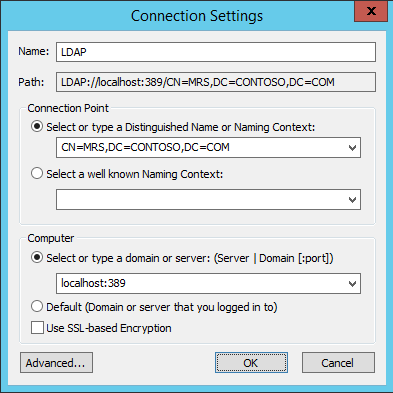

- Sélectionnez Démarrer> Exécuter, tapez mmc.exe, puis sélectionnez OK.

- Sélectionnez Fichier> Ajouter / Supprimer un instantané, sélectionnez Éditeur de gestion des stratégies de groupe, puis sélectionnez Ajouter.

- Sélectionnez Sélectionner un objet de stratégie de groupe> Parcourir.

- Dans la boîte de dialogue Rechercher un objet de stratégie de groupe, dans la zone Domaines, OU et objets de stratégie de groupe associés, sélectionnez Stratégie de contrôleur de domaine par défaut et sélectionnez OK.

- Sélectionnez Terminer.

- Cliquez sur OK.

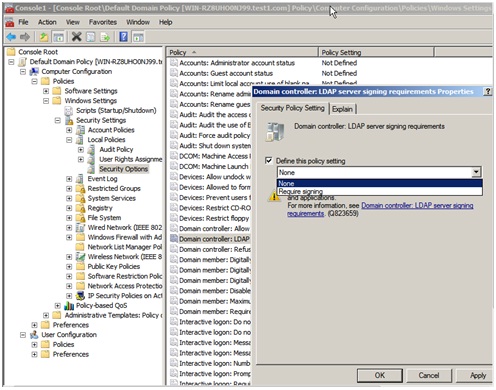

- Sélectionnez Stratégie de contrôleur de domaine par défaut> Configuration ordinateur> Stratégies> Paramètres Windows> Paramètres de sécurité> Stratégies locales, puis sélectionnez Options de sécurité.

- Cliquez avec le bouton droit sur Contrôleur de domaine: exigences de signature du serveur LDAP et sélectionnez Propriétés.

- Dans les propriétés Contrôleur de domaine: exigences de signature du serveur LDAP, activez ce paramètre de stratégie, sélectionnez Exigences de signature dans la liste Définir ce paramètre de stratégie, puis sélectionnez OK.

- Dans la boîte de dialogue Confirmer la modification des paramètres, sélectionnez Oui.

Pour définir la demande de signature LDAP du client à l'aide de la stratégie de groupe locale

Sélectionnez Démarrer> Exécuter, tapez mmc.exe, puis sélectionnez OK.

Sélectionnez Fichier> Ajouter / supprimer un instantané.

Dans la boîte de dialogue Ajouter ou supprimer des instantanés, sélectionnez l'Éditeur d'objets de stratégie de groupe, puis sélectionnez Ajouter.

Choisissez Terminer.

Choisissez OK

Sélectionnez Stratégie de l'ordinateur local> Configuration ordinateur> Stratégies> Paramètres Windows> Paramètres de sécurité> Stratégies locales, puis sélectionnez Options de sécurité.

Cliquez avec le bouton droit sur Sécurité réseau: exigences de signature du client LDAP, puis sélectionnez Propriétés.

Sous Sécurité réseau: Propriétés des exigences de signature du client LDAP, sélectionnez Exigences de signature dans la liste, puis sélectionnez OK.

Dans la boîte de dialogue Confirmer la modification des paramètres, sélectionnez Oui.

https://support.microsoft.com/en-us/help/935834/how-to-enable-ldap-signing-in-windows-server

Conseil d'expert Cet outil de réparation analyse les référentiels et remplace les fichiers corrompus ou manquants si aucune de ces méthodes n'a fonctionné. Cela fonctionne bien dans la plupart des cas où le problème est dû à la corruption du système. Cet outil optimisera également votre système pour maximiser les performances. Il peut être téléchargé par En cliquant ici

CCNA, développeur Web, dépanneur PC

Je suis un passionné d'informatique et un professionnel de l'informatique. J'ai des années d'expérience derrière moi dans la programmation informatique, le dépannage et la réparation de matériel. Je me spécialise dans le développement Web et la conception de bases de données. J'ai également une certification CCNA pour la conception et le dépannage de réseaux.