Mise à jour avril 2024: Arrêtez de recevoir des messages d'erreur et ralentissez votre système avec notre outil d'optimisation. Obtenez-le maintenant à ce lien

- Téléchargez et installez l'outil de réparation ici.

- Laissez-le analyser votre ordinateur.

- L'outil va alors répare ton ordinateur.

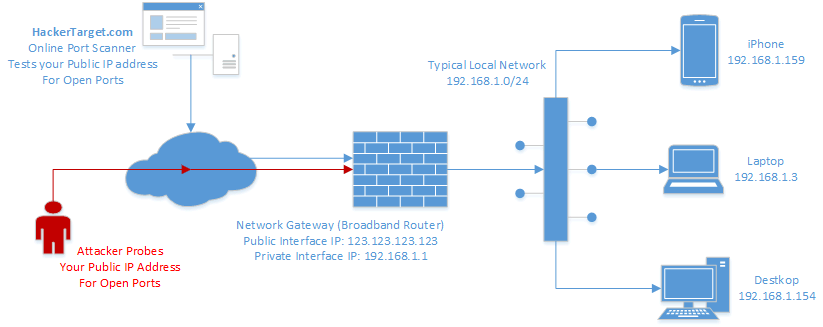

L'analyse de réseau et l'analyse de port - le processus d'étude de la structure et du comportement d'un réseau - ne sont pas de nature hostile, mais les attaquants les utilisent souvent pour éduquer les gens avant d'essayer de pirater un réseau.

Comment fonctionne l'analyse malveillante et comment détecter une éventuelle détection de votre réseau? Commençons par définir les termes les plus élémentaires:

- Lors de l'analyse d'un réseau, tous les hôtes actifs sur le réseau sont détectés et attribués à leurs adresses IP.

- L'analyse des ports consiste à envoyer des paquets à des ports hôtes spécifiques et à analyser les réponses pour obtenir des détails sur les services en cours d'exécution ou les faiblesses potentielles.

Qu'est-ce que l'analyse des ports?

La numérisation des ports est une méthode de déterminer quels ports sont ouverts sur le réseau et peut recevoir ou envoyer des données. Il s'agit également d'un processus d'envoi de paquets vers des ports spécifiques sur l'hôte et d'analyse des réponses pour identifier les vulnérabilités. Cette analyse ne peut pas être effectuée sans identifier une liste d'hôtes actifs et attribuer à ces hôtes leurs adresses IP. Une fois que le réseau est complètement analysé et qu'une liste d'hôtes est compilée, il est possible d'effectuer une analyse de port correspondante. En organisant les adresses IP, les hôtes et les ports, le scanner peut identifier correctement les emplacements de serveurs ouverts ou vulnérables pour diagnostiquer les niveaux de sécurité.

Scanners de ports et scanners de ports Ces analyses indiquent que la protection est disponible, par exemple. B. pare-feu entre le serveur et l'appareil de l'utilisateur.

Les cyber-attaquants et les administrateurs peuvent utiliser ces analyses pour examiner ou analyser les politiques de sécurité réseau et identifier les vulnérabilités. et identifier les points faibles dans le cas du cybercriminel.

Mise à jour d'avril 2024:

Vous pouvez désormais éviter les problèmes de PC en utilisant cet outil, comme vous protéger contre la perte de fichiers et les logiciels malveillants. De plus, c'est un excellent moyen d'optimiser votre ordinateur pour des performances maximales. Le programme corrige facilement les erreurs courantes qui peuvent survenir sur les systèmes Windows - pas besoin d'heures de dépannage lorsque vous avez la solution parfaite à portée de main :

- Étape 1: Télécharger PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista - Certifié Microsoft Gold).

- Étape 2: Cliquez sur “Start scan”Pour rechercher les problèmes de registre Windows pouvant être à l'origine de problèmes avec l'ordinateur.

- Étape 3: Cliquez sur “Tout réparer”Pour résoudre tous les problèmes.

Les protocoles généralement utilisés pour l'analyse des ports sont le protocole TCP (Transfer Control Protocol) et le protocole UDP (User Datagram Protocol). Ce sont deux méthodes de transfert de données pour Internet, mais elles ont des mécanismes différents. TCP est un transfert bidirectionnel fiable de données sur la base d'une connexion qui dépend d'une condition d'une destination pour la fin de l'envoi. UDP ne demande pas d'établissement de connexion et il n'est pas fiable. Les données sont envoyées quelle que soit la destination. Il n'y a donc aucune garantie que les données y parviendront. Il existe plusieurs méthodes d'analyse des ports utilisant ces deux protocoles, qui sont décrites dans la section suivante «Méthodes».

Méthodes d'analyse des ports

TCP et UDP sont généralement les protocoles utilisés dans l'analyse des ports, comme mentionné précédemment, et il existe plusieurs méthodes différentes pour effectuer l'analyse des ports à l'aide de ces protocoles.

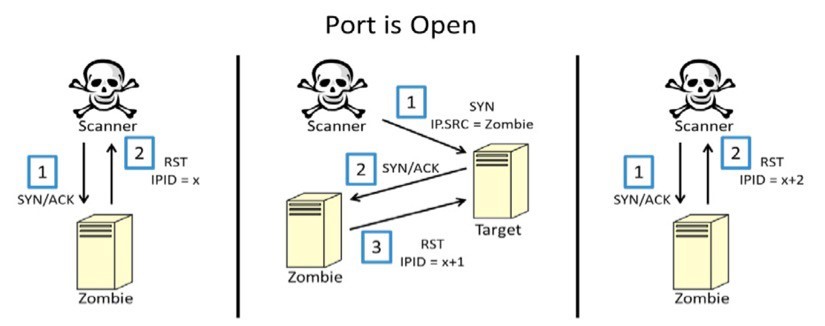

La méthode la plus couramment utilisée pour l'analyse TCP est l'analyse SYN. Pour ce faire, une connexion partielle à un hôte est établie sur le port de destination en envoyant un paquet SYN puis en évaluant la réponse de l'hôte. Si le paquet de demande n'est pas filtré ou bloqué par le pare-feu, l'hôte envoie un paquet SYN / ACK si le port est ouvert, ou un paquet RST si le port est fermé.

Une autre méthode d'analyse TCP est l'analyse de la connexion TCP. Dans ce cas, l'analyseur tente de se connecter à un port sur l'hôte de destination à l'aide de l'appel système TCP Connect et lance un processus de confirmation TCP complet. Ce processus génère une surcharge de paquets élevée et il est beaucoup plus facile à détecter, ce qui en fait une méthode d'analyse de port moins utilisée.

D'autres types de scans de port TCP incluent NULL, FIN et Xmas. Ces trois types d'analyses traitent des indicateurs d'en-tête TCP. Les balayages NULL envoient des paquets sans indicateur dans l'en-tête, tandis que les balayages FIN n'ont que le bit FIN défini. Dans le cas des paquets de Noël, les mèches de drapeau FIN, PSH et URG peuvent briller comme un arbre de Noël. D'où le nom «Christmas Scan».

Comme l'analyse TCP, l'analyse UDP envoie un paquet UDP à différents ports sur l'hôte de destination et évalue les paquets de réponse pour déterminer la disponibilité du service sur l'hôte. Tout comme l'analyse TCP, la réception du paquet de réponse indique que le port est ouvert.

Installez le scanner de port

Le processus d'installation est très simple et clair. Pour télécharger l'outil, visitez le site Web de Solarwinds et cliquez sur Télécharger l'outil gratuit. Il vous sera demandé de fournir des informations de base, puis vous pourrez télécharger l'outil. Suivez les instructions après avoir téléchargé l'outil sur votre système.

Décompressez le fichier zip n'importe où. Accédez au répertoire extrait et exécutez portscanner.exe.

Acceptez les termes de la licence et cliquez sur Accepter.

- L'outil vérifie maintenant si toutes les exigences sont installées sur le système. Si vous manquez quelque chose, il sera installé automatiquement.

- Dans ce cas, la boîte de dialogue «Préparer l'application pour la première utilisation» propose de le faire.

- Attendez que l'installation soit terminée et c'est tout. Après cela, l'outil est prêt à être utilisé.

Analysez votre réseau

Une fois l'outil installé et en cours d'exécution, vous devrez configurer le paramètres de numérisation pour détecter votre réseau. Pour ce faire, suivez les instructions ci-dessous:

- Pour analyser votre réseau, spécifiez une plage d'adresses IP, de noms d'hôte ou d'adresses IP individuelles. Utilisez un point-virgule (;) pour séparer les adresses IP individuelles.

- Entrez la plage de ports à déterminer.

- Dans la section Advanced Scan Configurations, vous pouvez sélectionner le type de protocole, par exemple. B. TCP ou UDP.

- Vous pouvez également spécifier des serveurs DNS spécifiques. Si vous souhaitez reconnaître le système d'exploitation, activez l'option correspondante.

- Vous pouvez également enregistrer vos configurations de numérisation. Cela créera un profil pour vos configurations de numérisation actuelles. Pour créer un profil, cliquez sur «Profil», puis sur «Enregistrer sous».

- Lorsque vous avez terminé, cliquez sur Analyser.

- L'outil lance le processus d'analyse et répertorie les périphériques détectés dans la zone de droite.

Conseil d'expert Cet outil de réparation analyse les référentiels et remplace les fichiers corrompus ou manquants si aucune de ces méthodes n'a fonctionné. Cela fonctionne bien dans la plupart des cas où le problème est dû à la corruption du système. Cet outil optimisera également votre système pour maximiser les performances. Il peut être téléchargé par En cliquant ici

CCNA, développeur Web, dépanneur PC

Je suis un passionné d'informatique et un professionnel de l'informatique. J'ai des années d'expérience derrière moi dans la programmation informatique, le dépannage et la réparation de matériel. Je me spécialise dans le développement Web et la conception de bases de données. J'ai également une certification CCNA pour la conception et le dépannage de réseaux.