Actualización 2024 abril: Deje de recibir mensajes de error y ralentice su sistema con nuestra herramienta de optimización. Consíguelo ahora en este enlace

- Descarga e instala la herramienta de reparación aquí.

- Deja que escanee tu computadora.

- La herramienta entonces repara tu computadora.

El Protocolo ligero de acceso a directorios (LDAP) es un protocolo de aplicación estándar utilizado por Windows Server Active Directory (AD) para mantener los servicios de directorio. Los dispositivos y las aplicaciones cliente se autentican en el AD mediante operaciones de "vinculación" LDAP. El enlace LDAP simple implica el envío de credenciales de usuario en texto sin formato a través de la red. Esto significa que no hay cifrado del nombre de usuario y la contraseña. Aunque el DA admite el enlace simple, no es un enfoque recomendado.

Las aplicaciones que usan enlaces LDAP simples deben actualizarse para usar enlaces de capa de seguridad y autenticación simple (SASL) que admitan caracteres y sellos (verificación / integridad y cifrado). Las aplicaciones que no se pueden actualizar pueden usar LDAP sobre TLS, a veces llamado LDAPS, pero la implementación y el mantenimiento son más complejos.

La buena noticia es que todas las versiones admitidas actualmente de Windows negocian conexiones LDAP firmadas de forma predeterminada. Sin embargo, Active Directory acepta conexiones LDAP simples a menos que la firma LDAP esté configurada como "requerida". Si LDAP está configurado como "obligatorio" en un dominio, los enlaces LDAP simples fallarán. Por lo tanto, si desea asegurarse de que no se utilicen enlaces LDAP simples, debe configurar AD para que requiera la firma LDAP. Al igual que con cualquier cambio de seguridad, antes de permitir que un dominio utilice la firma LDAP, debe realizar una prueba exhaustiva para asegurarse de que no tiene aplicaciones que dependan de enlaces LDAP simples.

Niveles de firma LDAP

Hay tres niveles que SASL puede usar para firmar datos en Active Directory

- No requerido (nivel 0)

- Firmar si ambas partes son capaces (nivel 1)

- Firmar siempre (nivel 2)

En un controlador de dominio, el nivel de firma requerido se define en el parámetro HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ NTDS \ bajo el valor LdapServerIntegrity (REG_DWORD) en la clave del registro. La política de grupo puede anular el valor en Configuración del equipo \ Configuración de Windows \ Políticas locales \ Opciones de seguridad en Controlador de dominio: Requisitos de firma del servidor Ldap.

Microsoft recomienda que los administradores realicen los cambios de resistencia descritos en ADV190023 aumentando el valor de LdapServerIntegrity de 1 a 2.

Cliente

El nivel de firma del cliente se define en la clave de registro HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ LDAP bajo el valor LdapClientIntegrity. El valor se puede cambiar mediante la política de grupo en Configuración del equipo \ Configuración de Windows \ Políticas locales \ Opciones de seguridad en Seguridad de red: Requisitos de firma del cliente LDAP.

El soporte de firma LDAP se ha agregado a Windows 7 (Service Pack 1) y windows Server 2008 R2. Si tanto el cliente como el servidor lo admiten y tienen un valor de 1 o superior, lo negociarán y lo usarán.

Algunos scripts anteriores de PowerShell o Visual Basic pueden intentar abrir una conexión LDAP con credenciales de texto sin formato si el script no solicita la firma LDAP. Consulte Identificación de enlaces LDAP de texto sin formato a sus DC.

Habilitación de la firma LDAP mediante la directiva de grupo

Actualización de abril de 2024:

Ahora puede evitar problemas en la PC utilizando esta herramienta, como protegerse contra la pérdida de archivos y el malware. Además, es una excelente manera de optimizar su computadora para obtener el máximo rendimiento. El programa corrige los errores comunes que pueden ocurrir en los sistemas Windows con facilidad, sin necesidad de horas de resolución de problemas cuando tiene la solución perfecta a su alcance:

- Paso 1: Descargar PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista - Microsoft Gold Certified).

- Paso 2: Haga clic en “Iniciar escaneado”Para encontrar problemas de registro de Windows que podrían estar causando problemas en la PC.

- Paso 3: Haga clic en “Repara todo”Para solucionar todos los problemas.

Cómo especificar el requisito de firma del servidor LDAP

- Seleccione Inicio> Ejecutar, escriba mmc.exe y seleccione Aceptar.

- Seleccione Archivo> Agregar o quitar instantánea, seleccione Editor de administración de directivas de grupo y seleccione Agregar.

- Seleccione Seleccionar objeto de directiva de grupo> Examinar.

- En el cuadro de diálogo Buscar objeto de política de grupo, en el área Dominios, OR y Objetos de política de grupo relacionados, seleccione Política de controlador de dominio predeterminado y seleccione Aceptar.

- Selecciona Finalizar.

- Seleccione Aceptar.

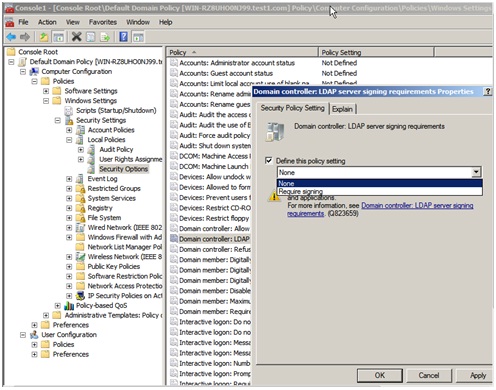

- Seleccione Política predeterminada del controlador de dominio> Configuración del equipo> Políticas> Configuración de Windows> Configuración de seguridad> Políticas locales y seleccione Opciones de seguridad.

- Haga clic con el botón derecho en Controlador de dominio: requisitos de firma del servidor LDAP y seleccione Propiedades.

- En el controlador de dominio: propiedades Requisitos de firma del servidor LDAP, habilite esta configuración de directiva, seleccione Requisitos de firma en la lista Definir esta configuración de directiva y seleccione Aceptar.

- En el cuadro de diálogo Confirmar cambio de configuración, seleccione Sí.

Para definir la solicitud de firma LDAP del cliente mediante la Política de grupo local

Seleccione Inicio> Ejecutar, escriba mmc.exe y seleccione Aceptar.

Seleccione Archivo> Agregar o quitar instantánea.

En el cuadro de diálogo Agregar o quitar instantáneas, seleccione el Editor de objetos de directiva de grupo y luego seleccione Agregar.

Elige Finish.

Elige OK.

Seleccione Política de equipo local> Configuración de equipo> Políticas> Configuración de Windows> Configuración de seguridad> Políticas locales y seleccione Opciones de seguridad.

Haga clic con el botón derecho en Seguridad de red: requisitos de firma del cliente LDAP y seleccione Propiedades.

En Seguridad de red: Propiedades de requisitos de firma del cliente LDAP, seleccione Requisitos de firma de la lista y seleccione Aceptar.

En el cuadro de diálogo Confirmar cambio de configuración, seleccione Sí.

https://support.microsoft.com/en-us/help/935834/how-to-enable-ldap-signing-in-windows-server

Sugerencia del experto: Esta herramienta de reparación escanea los repositorios y reemplaza los archivos dañados o faltantes si ninguno de estos métodos ha funcionado. Funciona bien en la mayoría de los casos donde el problema se debe a la corrupción del sistema. Esta herramienta también optimizará su sistema para maximizar el rendimiento. Puede ser descargado por Al hacer clic aquí

CCNA, desarrollador web, solucionador de problemas de PC

Soy un entusiasta de la computación y un profesional de TI practicante. Tengo años de experiencia detrás de mí en programación de computadoras, solución de problemas de hardware y reparación. Me especializo en desarrollo web y diseño de bases de datos. También tengo una certificación CCNA para diseño de red y solución de problemas.