Actualización 2024 abril: Deje de recibir mensajes de error y ralentice su sistema con nuestra herramienta de optimización. Consíguelo ahora en este enlace

- Descarga e instala la herramienta de reparación aquí.

- Deja que escanee tu computadora.

- La herramienta entonces repara tu computadora.

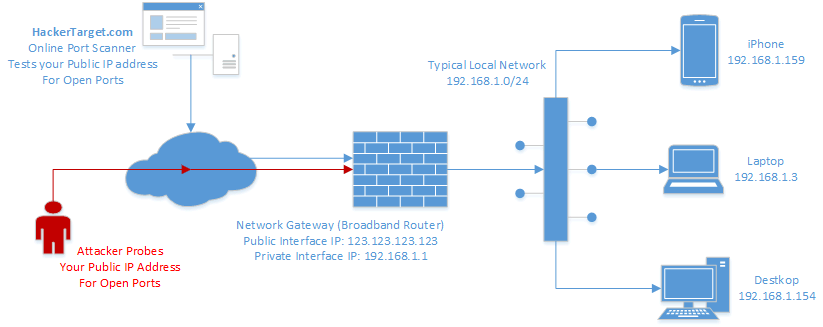

El análisis de red y el análisis de puertos, el proceso de estudiar la estructura y el comportamiento de una red, no son de naturaleza hostil, pero los atacantes a menudo los usan para educar a las personas antes de intentar piratear una red.

¿Cómo funciona el análisis malicioso y cómo puede detectar una posible detección de su red? Empecemos por definir los términos más básicos:

- Al escanear una red, todos los hosts activos en la red son detectados y asignados a sus direcciones IP.

- El escaneo de puertos es el proceso de enviar paquetes a puertos de host específicos y analizar las respuestas para averiguar detalles sobre los servicios en ejecución o posibles debilidades.

¿Qué es el escaneo de puertos?

El escaneo de puertos es un método de determinar qué puertos están abiertos en la red y puede recibir o enviar datos. También es un proceso de envío de paquetes a puertos específicos en el host y analizar las respuestas para identificar vulnerabilidades. Este análisis no se puede realizar sin identificar una lista de hosts activos y asignarles sus direcciones IP. Una vez que la red se analiza a fondo y se compila una lista de hosts, es posible realizar un análisis de puerto correspondiente. Al organizar las direcciones IP, los hosts y los puertos, el escáner puede identificar correctamente ubicaciones de servidor abiertas o vulnerables para diagnosticar los niveles de seguridad.

Escáneres de puertos y escáneres de puertos Estos escaneos indican que hay protección disponible, por ejemplo. B. cortafuegos entre el servidor y el dispositivo del usuario.

Los ciberatacantes y los administradores pueden utilizar estos escaneos para examinar o analizar las políticas de seguridad de la red e identificar vulnerabilidades. e identificar puntos débiles en el caso del ciberdelincuente.

Actualización de abril de 2024:

Ahora puede evitar problemas en la PC utilizando esta herramienta, como protegerse contra la pérdida de archivos y el malware. Además, es una excelente manera de optimizar su computadora para obtener el máximo rendimiento. El programa corrige los errores comunes que pueden ocurrir en los sistemas Windows con facilidad, sin necesidad de horas de resolución de problemas cuando tiene la solución perfecta a su alcance:

- Paso 1: Descargar PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista - Microsoft Gold Certified).

- Paso 2: Haga clic en “Iniciar escaneado”Para encontrar problemas de registro de Windows que podrían estar causando problemas en la PC.

- Paso 3: Haga clic en “Repara todo”Para solucionar todos los problemas.

Los protocolos que se utilizan normalmente para la exploración de puertos son el Protocolo de control de transferencia (TCP) y el Protocolo de datagramas de usuario (UDP). Ambos son métodos de transferencia de datos para Internet, pero tienen diferentes mecanismos. TCP es una transmisión segura de datos bidireccional en base a la conexión, que depende de la condición del destino para la terminación del envío. UDP no exige un establecimiento de conexión y no es confiable. Los datos se envían independientemente del destino. Por lo tanto, no hay garantía de que los datos lleguen allí. Hay varios métodos de escaneo de puertos que utilizan estos dos protocolos, que se describen en la siguiente sección "Métodos".

Métodos de escaneo de puertos

TCP y UDP son generalmente los protocolos que se utilizan en la exploración de puertos, como se mencionó anteriormente, y existen varios métodos diferentes para realizar la exploración de puertos utilizando estos protocolos.

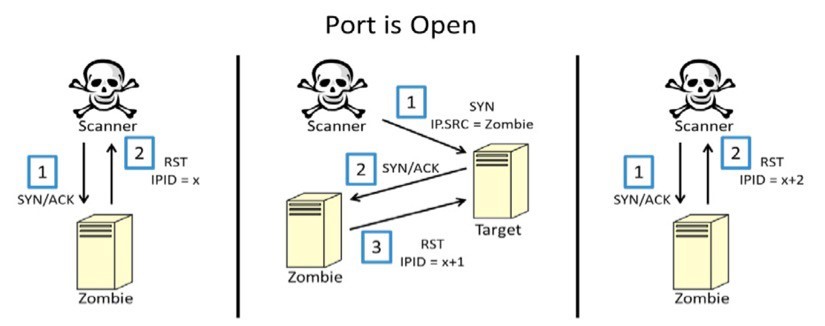

El método más utilizado para el análisis de TCP es el análisis SYN. Para hacer esto, se realiza una conexión parcial a un host en el puerto de destino enviando un paquete SYN y luego evaluando la respuesta del host. Si el paquete de solicitud no está filtrado o bloqueado por el firewall, el host envía un paquete SYN / ACK si el puerto está abierto, o un paquete RST si el puerto está cerrado.

Otro método de análisis de TCP es el análisis de conexiones de TCP. En este caso, el escáner intenta conectarse a un puerto en el host de destino mediante la llamada al sistema TCP Connect e inicia un proceso de confirmación TCP completo. Este proceso genera una gran sobrecarga de paquetes y es mucho más fácil de detectar, lo que lo convierte en un método de escaneo de puertos menos utilizado.

Otros tipos de escaneos de puertos TCP incluyen NULL, FIN y Xmas. Estos tres tipos de escaneos tratan con banderas de encabezado TCP. Los escaneos NULL envían paquetes sin banderas en el encabezado, mientras que los escaneos FIN solo tienen el bit FIN establecido. En el caso de paquetes navideños, los bits de las banderas FIN, PSH y URG pueden brillar como un árbol de Navidad. De ahí el nombre "Christmas Scan".

Al igual que el escaneo TCP, el escaneo UDP envía un paquete UDP a diferentes puertos en el host de destino y evalúa los paquetes de respuesta para determinar la disponibilidad del servicio en el host. Al igual que el escaneo de TCP, recibir el paquete de respuesta indica que el puerto está abierto.

Instale el escáner de puertos

El proceso de instalación es muy sencillo y claro. Para descargar la herramienta, visite el sitio web de Solarwinds y haga clic en Descargar herramienta gratuita. Se le pedirá que proporcione información básica y luego podrá descargar la herramienta. Siga las instrucciones después de haber descargado la herramienta en su sistema.

Desempaquete el archivo zip en cualquier lugar. Vaya al directorio extraído y ejecute portscanner.exe.

Acepte los términos de la licencia y haga clic en Aceptar.

- La herramienta ahora comprueba si todos los requisitos están instalados en el sistema. Si falta algo, se instalará automáticamente.

- En este caso, el cuadro de diálogo "Preparar la aplicación para el primer uso" ofrece hacerlo.

- Espere hasta que se complete la instalación y eso es todo. Después de eso, la herramienta está lista para usarse.

Analiza tu red

Una vez que la herramienta esté configurada y funcionando, deberá configurar el configuración de escaneo para detectar su red. Para hacer esto, siga las instrucciones a continuación:

- Para escanear su red, especifique un rango de direcciones IP, nombres de host o direcciones IP individuales. Utilice un punto y coma (;) para separar direcciones IP individuales.

- Ingrese el rango de puertos por determinar.

- En la sección Configuraciones de escaneo avanzadas, puede seleccionar el tipo de protocolo, por ejemplo. B. TCP o UDP.

- También puede especificar servidores DNS específicos. Si quieres reconocer el sistema operativo, activa la opción correspondiente.

- También puede guardar sus configuraciones de escaneo. Esto creará un perfil para sus configuraciones de escaneo actuales. Para crear un perfil, haga clic en "Perfil" y luego haga clic en "Guardar como".

- Cuando haya terminado, haga clic en Analizar.

- La herramienta inicia el proceso de escaneo y enumera los dispositivos detectados en el área correcta.

Sugerencia del experto: Esta herramienta de reparación escanea los repositorios y reemplaza los archivos dañados o faltantes si ninguno de estos métodos ha funcionado. Funciona bien en la mayoría de los casos donde el problema se debe a la corrupción del sistema. Esta herramienta también optimizará su sistema para maximizar el rendimiento. Puede ser descargado por Al hacer clic aquí

CCNA, desarrollador web, solucionador de problemas de PC

Soy un entusiasta de la computación y un profesional de TI practicante. Tengo años de experiencia detrás de mí en programación de computadoras, solución de problemas de hardware y reparación. Me especializo en desarrollo web y diseño de bases de datos. También tengo una certificación CCNA para diseño de red y solución de problemas.