Aktualisiert April 2024: Erhalten Sie keine Fehlermeldungen mehr und verlangsamen Sie Ihr System mit unserem Optimierungstool. Hol es dir jetzt unter diesen Link

- Laden Sie das Reparaturtool hier.

- Lassen Sie Ihren Computer scannen.

- Das Tool wird dann deinen Computer reparieren.

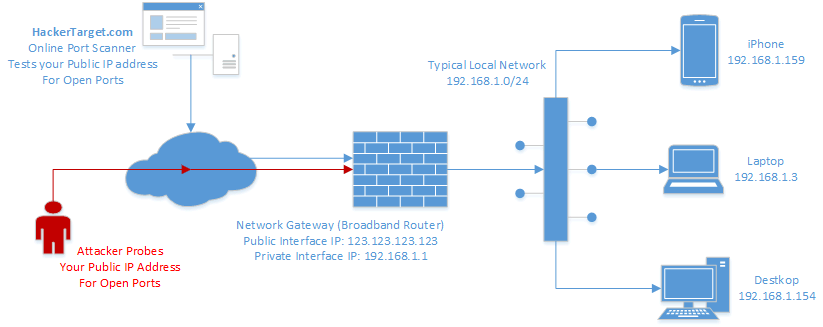

Netzwerkanalyse und Portanalyse - der Prozess der Untersuchung der Struktur und des Verhaltens eines Netzwerks - sind nicht feindlicher Natur, aber Angreifer verwenden sie häufig, um Menschen zu erziehen, bevor sie versuchen, ein Netzwerk zu hacken.

Wie funktioniert böswilliges Scannen und wie können Sie eine mögliche Erkennung Ihres Netzwerks erkennen? Beginnen wir mit der Definition der grundlegendsten Begriffe:

- Beim Scannen eines Netzwerks werden alle aktiven Hosts im Netzwerk erkannt und ihren IP-Adressen zugewiesen.

- Beim Port-Scannen werden Pakete an bestimmte Host-Ports gesendet und die Antworten analysiert, um Details zum Ausführen von Diensten oder zu potenziellen Schwachstellen herauszufinden.

Was ist Port-Scannen?

Das Scannen von Ports ist eine Methode von Bestimmen, welche Ports im Netzwerk geöffnet sind und kann Daten empfangen oder senden. Es ist auch ein Prozess, bei dem Pakete an bestimmte Ports auf dem Host gesendet und die Antworten analysiert werden, um Schwachstellen zu identifizieren. Dieser Scan kann nicht durchgeführt werden, ohne eine Liste der aktiven Hosts zu identifizieren und diesen Hosts ihre IP-Adressen zuzuweisen. Sobald das Netzwerk gründlich gescannt und eine Liste der Hosts erstellt wurde, kann ein entsprechender Port-Scan durchgeführt werden. Durch die Organisation von IP-Adressen, Hosts und Ports kann der Scanner offene oder anfällige Serverstandorte korrekt identifizieren, um Sicherheitsstufen zu diagnostizieren.

Ports-Scanner und Ports-Scanner Diese Scans zeigen beispielsweise an, dass Schutz verfügbar ist. B. Firewall zwischen dem Server und dem Gerät des Benutzers.

Cyber-Angreifer und Administratoren können diese Scans verwenden, um Netzwerksicherheitsrichtlinien zu untersuchen oder zu analysieren und Schwachstellen zu identifizieren. und Schwachstellen im Fall des Cyberkriminellen identifizieren.

Aktualisierung vom April 2024:

Sie können jetzt PC-Probleme verhindern, indem Sie dieses Tool verwenden, z. B. um Sie vor Dateiverlust und Malware zu schützen. Darüber hinaus ist es eine großartige Möglichkeit, Ihren Computer für maximale Leistung zu optimieren. Das Programm behebt mit Leichtigkeit häufig auftretende Fehler, die auf Windows-Systemen auftreten können – ohne stundenlange Fehlerbehebung, wenn Sie die perfekte Lösung zur Hand haben:

- Schritt 1: Laden Sie das PC Repair & Optimizer Tool herunter (Windows 10, 8, 7, XP, Vista - Microsoft Gold-zertifiziert).

- Schritt 2: Klicken Sie auf “Scan starten”, Um Windows-Registrierungsprobleme zu finden, die PC-Probleme verursachen könnten.

- Schritt 3: Klicken Sie auf “Repariere alles”Um alle Probleme zu beheben.

Typischerweise verwendete Protokolle für das Port-Scannen sind das Transfer Control Protocol (TCP) und das User Datagram Protocol (UDP). Dies sind beide Methoden der Datenübertragung für das Internet, sie haben jedoch unterschiedliche Mechanismen. TCP ist eine zuverlässige bidirektionale Datenübertragung auf der Basis einer Verbindung, die von der Bedingung eines Ziels für die Beendigung des Sendens abhängt. UDP verlangt keinen Verbindungsaufbau und ist unzuverlässig. Die Daten werden unabhängig vom Ziel gesendet. Es gibt daher keine Garantie dafür, dass die Daten dort ankommen. Es gibt verschiedene Methoden zum Scannen von Ports, die diese beiden Protokolle verwenden. Diese werden im nächsten Abschnitt „Methoden“ beschrieben.

Port-Scan-Methoden

TCP und UDP sind normalerweise die Protokolle, die beim Port-Scannen verwendet werden, wie bereits erwähnt, und es gibt verschiedene Methoden, um das Port-Scannen mit diesen Protokollen durchzuführen.

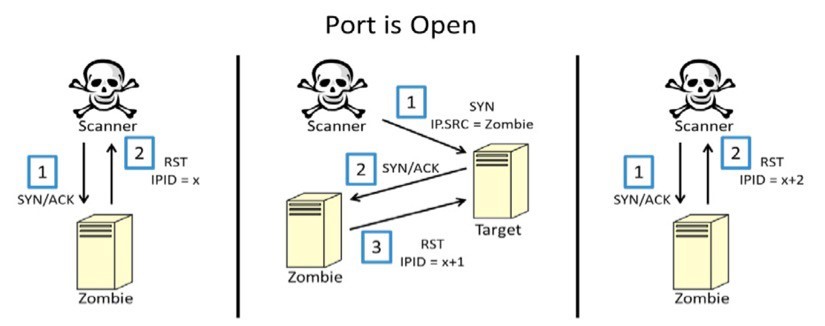

Die am häufigsten verwendete Methode für die TCP-Analyse ist die SYN-Analyse. Zu diesem Zweck wird am Zielport eine teilweise Verbindung zu einem Host hergestellt, indem ein SYN-Paket gesendet und anschließend die Host-Antwort ausgewertet wird. Wenn das Anforderungspaket nicht von der Firewall gefiltert oder blockiert wird, sendet der Host ein SYN / ACK-Paket, wenn der Port geöffnet ist, oder ein RST-Paket, wenn der Port geschlossen ist.

Eine andere Methode der TCP-Analyse ist die TCP-Verbindungsanalyse. In diesem Fall versucht der Scanner, mithilfe des TCP Connect-Systemaufrufs eine Verbindung zu einem Port auf dem Zielhost herzustellen, und initiiert einen vollständigen TCP-Bestätigungsprozess. Dieser Prozess erzeugt einen hohen Paketaufwand und ist viel einfacher zu erkennen, was ihn zu einer weniger verwendeten Port-Scan-Methode macht.

Andere Arten von TCP-Port-Scans sind NULL, FIN und Xmas. Diese drei Arten von Scans befassen sich mit TCP-Header-Flags. NULL-Scans senden Pakete ohne Flags im Header, während bei FIN-Scans nur das FIN-Bit gesetzt ist. Bei Weihnachtspaketen können die Flaggenbits FIN, PSH und URG wie ein Weihnachtsbaum leuchten. Daher der Name "Christmas Scan".

Wie der TCP-Scan sendet der UDP-Scan ein UDP-Paket an verschiedene Ports auf dem Zielhost und wertet die Antwortpakete aus, um die Dienstverfügbarkeit auf dem Host zu bestimmen. Wie beim TCP-Scan zeigt der Empfang des Antwortpakets an, dass der Port offen ist.

Installieren Sie den Port-Scanner

Der Installationsprozess ist sehr einfach und klar. Um das Tool herunterzuladen, besuchen Sie die Solarwinds-Website und klicken Sie auf Download Free Tool. Sie werden aufgefordert, grundlegende Informationen anzugeben, und können das Tool dann herunterladen. Befolgen Sie die Anweisungen, nachdem Sie das Tool auf Ihr System heruntergeladen haben.

Entpacken Sie die Zip-Datei an einer beliebigen Stelle. Wechseln Sie in das extrahierte Verzeichnis und führen Sie portscanner.exe aus.

Akzeptieren Sie die Lizenzbedingungen und klicken Sie auf Akzeptieren.

- Das Tool prüft nun, ob alle Anforderungen auf dem System installiert sind. Wenn Sie etwas verpassen, wird es automatisch installiert.

- In diesem Fall bietet das Dialogfeld „Anwendung für den ersten Gebrauch vorbereiten“ dies an.

- Warten Sie, bis die Installation abgeschlossen ist und das ist alles. Danach ist das Tool einsatzbereit.

Analysieren Sie Ihr Netzwerk

Sobald das Tool eingerichtet ist und ausgeführt wird, müssen Sie das konfigurieren Scaneinstellungen zur Erkennung Ihres Netzwerks. Befolgen Sie dazu die folgenden Anweisungen:

- Geben Sie zum Scannen Ihres Netzwerks einen Bereich von IP-Adressen, Hostnamen oder einzelnen IP-Adressen an. Verwenden Sie ein Semikolon (;), um einzelne IP-Adressen zu trennen.

- Geben Sie den Bereich der zu bestimmenden Ports ein.

- Im Abschnitt Erweiterte Scan-Konfigurationen können Sie beispielsweise den Protokolltyp auswählen. B. TCP oder UDP.

- Sie können auch bestimmte DNS-Server angeben. Wenn Sie das Betriebssystem erkennen möchten, aktivieren Sie die entsprechende Option.

- Sie können auch Ihre Scan-Konfigurationen speichern. Dadurch wird ein Profil für Ihre aktuellen Scan-Konfigurationen erstellt. Um ein Profil zu erstellen, klicken Sie auf "Profil" und dann auf "Speichern unter".

- Wenn Sie fertig sind, klicken Sie auf Analysieren.

- Das Tool startet den Scanvorgang und listet die erkannten Geräte im rechten Bereich auf.

Expertentipp: Dieses Reparaturtool scannt die Repositorys und ersetzt beschädigte oder fehlende Dateien, wenn keine dieser Methoden funktioniert hat. Es funktioniert in den meisten Fällen gut, wenn das Problem auf eine Systembeschädigung zurückzuführen ist. Dieses Tool optimiert auch Ihr System, um die Leistung zu maximieren. Es kann per heruntergeladen werden Mit einem Klick hier

CCNA, Webentwickler, PC-Problembehandlung

Ich bin ein Computerenthusiast und ein praktizierender IT-Fachmann. Ich habe jahrelange Erfahrung in der Computerprogrammierung, Fehlerbehebung und Reparatur von Hardware. Ich spezialisiere mich auf Webentwicklung und Datenbankdesign. Ich habe auch eine CCNA-Zertifizierung für Netzwerkdesign und Fehlerbehebung.