Aktualisiert April 2024: Erhalten Sie keine Fehlermeldungen mehr und verlangsamen Sie Ihr System mit unserem Optimierungstool. Hol es dir jetzt unter diesen Link

- Laden Sie das Reparaturtool hier.

- Lassen Sie Ihren Computer scannen.

- Das Tool wird dann deinen Computer reparieren.

Computerverschlüsselung basiert auf der Wissenschaft der Kryptographie, die verwendet wird, seit Menschen Informationen geheim halten wollten. Die meisten heute verwendeten Formen der Kryptographie sind computergestützt, einfach weil ein auf Menschen basierender Code für einen Computer zu leicht zu entschlüsseln ist. Kryptosysteme verwenden eine Reihe von Techniken, die als kryptografische oder Verschlüsselungsalgorithmen bekannt sind, um Klartextnachrichten in verschlüsselte oder verschlüsselte Nachrichten zu verschlüsseln oder Klartextnachrichten zu entschlüsseln.

Algorithms

Ein Algorithmus ist im Wesentlichen eine Methode oder Formel zur Lösung eines Data Mining-Problems. Ein Verschlüsselungsalgorithmus ist ein Satz mathematischer Verfahren zum Durchführen einer Datenverschlüsselung. Unter Verwendung eines solchen Algorithmus werden Informationen in Chiffretext erstellt und erfordern die Verwendung eines Schlüssels, um die Daten in ihre ursprüngliche Form umzuwandeln. Dies bringt uns zu dem Konzept der Kryptographie, das seit langem für die Informationssicherheit in Kommunikationssystemen verwendet wird.

Cryptography

Kryptographie ist eine Methode zur Anwendung fortgeschrittener mathematischer Prinzipien auf die Speicherung und Übertragung von Daten in einer bestimmten Form, sodass nur diejenigen, für die sie bestimmt sind, sie lesen und verarbeiten können. Verschlüsselung ist ein Schlüsselkonzept in der Kryptographie - es ist ein Prozess, bei dem eine Nachricht in einem Format verschlüsselt wird, das von einer Person, die an einer Tür zuhört, nicht gelesen oder verstanden werden kann. Die Technik ist uralt und wurde zuerst von Caesar verwendet, um seine Nachrichten mit dem Caesar-Code zu verschlüsseln. Eine Klartextnachricht eines Benutzers kann in Chiffretext verschlüsselt und dann über einen Kommunikationskanal gesendet werden, ohne dass Kopfhörer den Klartext stören. Wenn es den Empfänger erreicht, wird der Chiffretext entschlüsselt, um der ursprüngliche Klartext zu werden.

Aktualisierung vom April 2024:

Sie können jetzt PC-Probleme verhindern, indem Sie dieses Tool verwenden, z. B. um Sie vor Dateiverlust und Malware zu schützen. Darüber hinaus ist es eine großartige Möglichkeit, Ihren Computer für maximale Leistung zu optimieren. Das Programm behebt mit Leichtigkeit häufig auftretende Fehler, die auf Windows-Systemen auftreten können – ohne stundenlange Fehlerbehebung, wenn Sie die perfekte Lösung zur Hand haben:

- Schritt 1: Laden Sie das PC Repair & Optimizer Tool herunter (Windows 10, 8, 7, XP, Vista - Microsoft Gold-zertifiziert).

- Schritt 2: Klicken Sie auf “Scan starten”, Um Windows-Registrierungsprobleme zu finden, die PC-Probleme verursachen könnten.

- Schritt 3: Klicken Sie auf “Repariere alles”Um alle Probleme zu beheben.

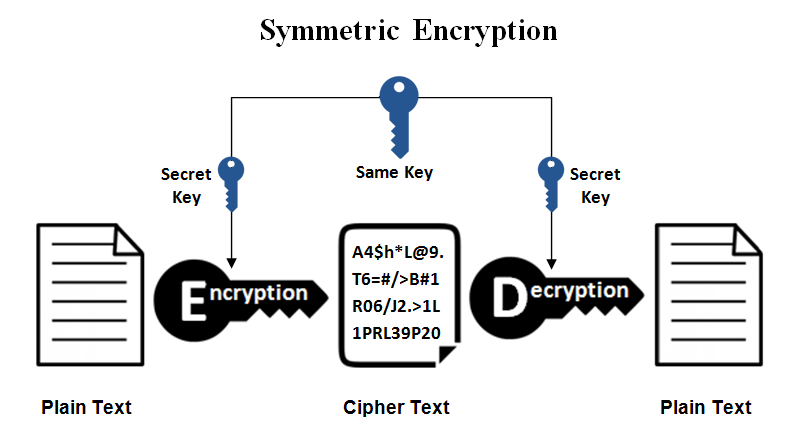

Symmetrische Verschlüsselung

Symmetrische Verschlüsselung ist eine klassische Verschlüsselungsmethode. Es ist auch die einfachere der beiden Techniken. Bei der symmetrischen Verschlüsselung wird nur ein geheimer Schlüssel verwendet, der als "symmetrischer Schlüssel" bezeichnet wird und beiden Parteien gehört. Dieser Schlüssel wird zum Ver- und Entschlüsseln von Informationen verwendet. Der Absender verwendet diesen Schlüssel vor dem Senden der Nachricht und der Empfänger verwendet ihn zum Entschlüsseln der verschlüsselten Nachricht.

Diese Technik ist recht einfach und nimmt daher nicht viel Zeit in Anspruch. Bei der Übertragung großer Datenmengen werden symmetrische Schlüssel bevorzugt. Caesars Chiffre ist zufällig ein gutes Beispiel für symmetrische Verschlüsselung. Moderne Ansätze zur symmetrischen Verschlüsselung verwenden Algorithmen wie RC4, AES, DES, 3DES, QUAD, Blowfish usw.

Die häufigste Form der symmetrischen Verschlüsselung tritt auf, wenn eine verschlüsselte Verbindung zwischen einem Client und einem Server mit einem installierten SSL-Zertifikat ausgehandelt wurde. Sobald die Verbindung ausgehandelt wurde, werden zwei 256-Bit-Sitzungsschlüssel erstellt und ausgetauscht, damit die verschlüsselte Kommunikation stattfinden kann.

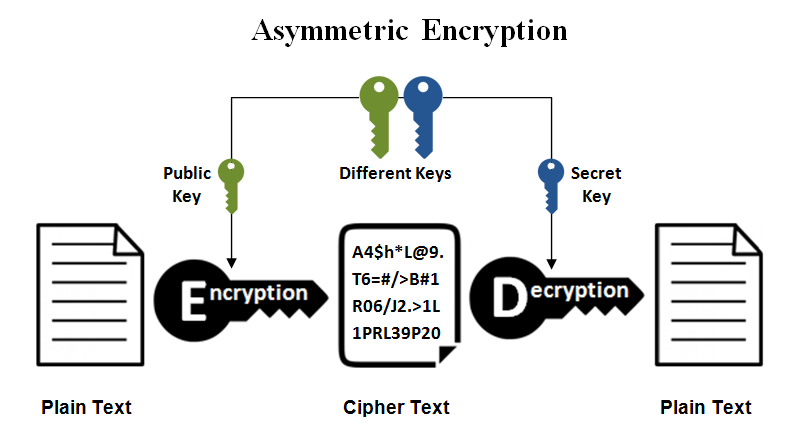

Asymmetrische Verschlüsselung

Die asymmetrische Verschlüsselung ist eine relativ neue und komplexe Verschlüsselungsmethode. Komplex, da es zwei kryptografische Schlüssel zur Implementierung der Datensicherheit enthält. Diese Schlüssel werden als öffentlicher und privater Schlüssel bezeichnet. Der öffentliche Schlüssel steht, wie der Name schon sagt, jedem zur Verfügung, der eine Nachricht senden möchte. Der private Schlüssel hingegen wird vom Eigentümer des öffentlichen Schlüssels an einem sicheren Ort aufbewahrt.

Der öffentliche Schlüssel verschlüsselt die zu sendenden Informationen. Es verwendet einen bestimmten Algorithmus. Der private Schlüssel im Besitz des Empfängers entschlüsselt ihn. Für beide Verfahren wird der gleiche Algorithmus verwendet.

Die Beteiligung von zwei Schlüsseln macht die asymmetrische Verschlüsselung zu einer komplexen Technik. Es ist daher im Hinblick auf die Datensicherheit massiv vorteilhaft. Die Diffie-Hellman- und RSA-Algorithmen sind die am häufigsten verwendeten Algorithmen für die asymmetrische Verschlüsselung.

Zusammenfassung

Da es sich um eine komplexe und langsame Verschlüsselungstechnik handelt, wird im Allgemeinen eine asymmetrische Verschlüsselung für den Schlüsselaustausch und eine symmetrische Verschlüsselung als schnellere Technik für die Massendatenübertragung verwendet.

Expertentipp: Dieses Reparaturtool scannt die Repositorys und ersetzt beschädigte oder fehlende Dateien, wenn keine dieser Methoden funktioniert hat. Es funktioniert in den meisten Fällen gut, wenn das Problem auf eine Systembeschädigung zurückzuführen ist. Dieses Tool optimiert auch Ihr System, um die Leistung zu maximieren. Es kann per heruntergeladen werden Mit einem Klick hier

CCNA, Webentwickler, PC-Problembehandlung

Ich bin ein Computerenthusiast und ein praktizierender IT-Fachmann. Ich habe jahrelange Erfahrung in der Computerprogrammierung, Fehlerbehebung und Reparatur von Hardware. Ich spezialisiere mich auf Webentwicklung und Datenbankdesign. Ich habe auch eine CCNA-Zertifizierung für Netzwerkdesign und Fehlerbehebung.